Celkom osem bankomatov jednej nemenovanej ruskej banky vydalo za jedinú noc 800 000 dolárov. Na tom by nebolo nič divné, keby tie peniaze nezmizli bez vedomia banky. Ráno boli bankomaty prázdne. Po útočníkoch ani stopy. Žiadny viditeľný malware ani jeho zvyšky. Nič.

Vyzeralo to na úplne dokonalý útok. Na záberoch bezpečnostných kamier bol navyše zakaždým vidieť len neznámy prichádzajúci, ktorý sa bankomatu ani nedotkol. Iba si po chvíľke čakania odobral peniaze, ktoré mu automat akoby zázrakom ponúkol.

Ako však zistila dvojica bezpečnostných expertov Sergej Golovanov a Igor Soumenkov, zase taká záhada to nebola. Pozadie celej akcie odhalili na odbornej konferencii Security Analyst Summit. Minimálne v jednom prístroji totiž zostal na harddisku malý textový súbor s označením KL.txt. Obsahoval kompletný súpis logov prebehnutých operácií.

Využili známu chybu

Medzi inými bol aj odkaz, ktorý sa pravdepodobne objavil aj na displeji bankomatu vo chvíli, kedy boli peniaze pripravené na odber: "Catch some money, bitch!". Biely kôň (experti nepredpokladajú, že si pre peniaze k bankomatom chodili priamo autori útoku) sa nemusel bankomatu vôbec dotknúť. Peniaze jednoducho v jednom okamihu vyšli von. Presne to tiež zachytili bezpečnostné kamery. "Vyčistiť" jeden bankomat od peňazí netrvalo dlhšie ako 20 minút.

Nebol to útok, kedy útočníci zneužijú legitímne nástroje banky bez nutnosti inštalovať akýkoľvek malware, ktorý by zanechával viditeľné stopy. Dovnútra inštitúcie sa však aj v takýchto prípadoch dostanú podobne, napríklad phishingom alebo k spolupráci (či už ku vedomej alebo nevedomej) získajú zamestnancov firmy iným spôsobom. Fakt, že sa zachoval súbor so záznamom operácií (logy) svedčil o inštalácii malwaru, ktorý sa síce snažil skryť a nezanechať stopy (napríklad sa nahrával len do RAM - dočasná pamäť - zariadenia), ale niečo sa pri jeho odinštalovaní pokazilo.

Golovanov a Soumenkov teda vytvorili detekčné YARA pravidlo, ktoré sa používa práve v prípadoch, keď výskumníci potrebujú odhaliť doposiaľ neznámy kód. Spätne tak zistili, že útočníci využili známu chybu (nezazáplatovaná zraniteľnosť), ktorú už vo februári 2016 Kaspersky odhalil a pomocou ktorej vtedy hackeri infikovali viac ako 140 inštitúcií vrátane bánk, štátnych a telekomunikačných úradov po celom svete (vrátane Nemecka, Rakúska, Iránu, Saudskej Arábie, atď.).

V prípade dvoch napadnutých ruských bánk využili útočníci rovnaký postup. Pomocou známych nástrojov PowerShell a Meterpreter ovládli počítače vnútri bánk a v registroch Windows usadili škodlivý kód. Ten tak po sebe nezanechával žiadne stopy (pri reštarte všetky zmizli) a bol v podstate nedetekovateľný. Týmto spôsobom si hackeri odposlechli potrebná heslá a prístupy a zahájili druhú fázu útoku.

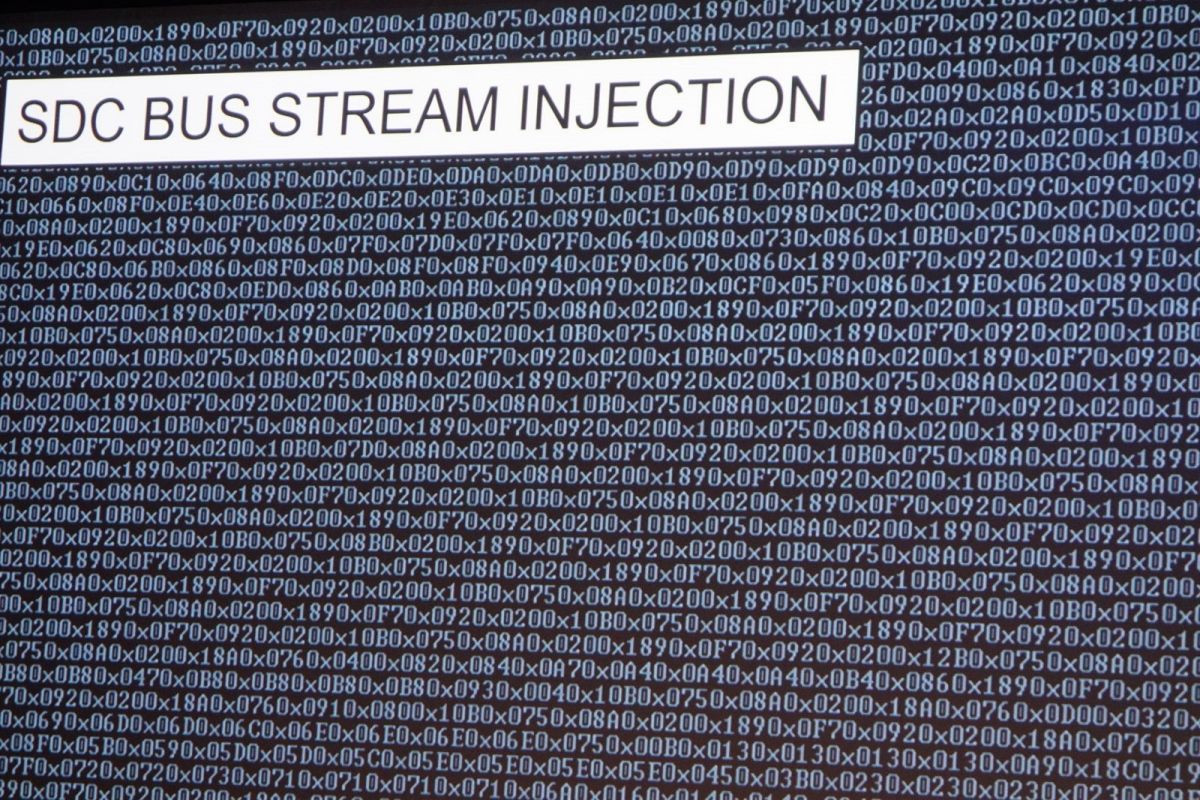

Z napadnutých počítačov nainštalovali do vybraných bankomatov malware zvaný ATMitch, ktorý im na diaľku obstaral k prístrojom administrátorské práva. Kedykoľvek tak skrze neho mohli na diaľku vybranému bankomatu povedať, aby vydal určitú časť peňazí. ATMitch vyhľadal textový súbor commands.txt, z neho vyčítal príkaz pre zistenie množstva peňazí v kazetách prístroja aj samotný povel k ich finálnemu vydaniu. Potom originálny súbor z harddisku bankomatu zmazal a sentenciu zaznamenal do nového súboru.

Chlap s vŕtačkou

Za bieleho dňa stojí chlapík v montérkach pri bankomate a vŕta doň dieru vŕtačkou. Potom k prístroju pripojí záhadnú krabičku a za chvíľu odchádza s kopou bankoviek. Hovoríte si, že to sa môže stať iba v Rusku? Nie je to pravda. Príbeh síce začal v tejto šírej krajine a zrejme odtiaľ pochádza aj pôvodný nápad na tento spôsob vykrádania bankomatov, ale podobné prípady podľa expertov z Kaspersky zaznamenali aj banky v Európe.

Všetko začalo zadržaním jedného z páchateľov, ktorý vŕtal tak nápadne, až si to niekto všimol a zavolal políciu. Pri úteku stihol zničiť a zahodiť ono neznáme zariadenie, ktoré zrejme chcel k bankomatu pripojiť. Deravý bankomat potom putoval do podzemného parkoviska spoločnosti Kaspersky, kde si páni Golovanov a Soumenkov na niekoľko týždňov zriadili improvizované laboratórium. K dispozícii mali len onen bankomat a fotografie z bezpečnostnej kamery, "útočné zariadenie" sa nezachovalo.

Bankomaty dokážu poplachom reagovať na naklonenie alebo iný väčší pohyb, ale vŕtanie vykružovacím vrtákom s priemerom 4 centimetre hneď vedľa klávesnice mu evidentne nevadí. Okrem tohto evidentného zistenia prišli výskumníci aj na to, že jednotlivé komponenty bankomatu medzi sebou pri komunikácii nepoužívajú žiadnu autentizáciu. Akúkoľvek časť možno teda pohodlne podvrhnúť inou a zvyšok stroja a teda ani banka si v prvej chvíli nič nevšimne. Účel diery bol teda zrejmý - tadiaľ sa chcel útočník pripojiť k systému a vybrať si peniaze.

Teraz museli Golovanov a Soumenkov zistiť, pomocou akého zariadenia sa dá takto priamo bankomat ovládnuť. Súčiastky vyšli na 15 dolárov. Presný recept pochopiteľne priamo neoznámili. Cesta viedla cez desetipinový konektor, cez ktorý sa dalo spojiť ako s interným počítačom, tak s ovládaním výdajníka hotovosti.

Obyčajná bluetooth klávesnica

Posledným z trojice prípadov, s ktorými sa Golovanov so Soumenkovom v roku 2016 stretli, bol svojím spôsobom najtriviálnejší. Banka im dodala bankomat, ktorý ktosi vykradol nevedno ako.

Kamery nič nezistili, pretože ich páchateľ všetky dôkladne prelepil páskou (bankomat zvyčajne nie je vybavený len jednou kamerou, ale hneď niekoľkými a ďalšie sú aj v jeho okolí).

Na prvý pohľad to bola záhada, pretože po nejakom malware nebolo ani stopy. Pri rozoberaní prístroja však experti našli v servisnom module (v USB hube) pripojený akýsi dongle USB. Z neho sa nakoniec vykľula súčasť bezdrôtovej klávesnice.

Páchateľovi tak stačilo sadnúť si do parku blízko bankomatu, cez klávesnicu spustiť servisný mód a potom už si len dôjsť vybrať požadovanú čiastku. Aby nebol odhalený, pripojil dongle USB niekoľko mesiacov dopredu a použil ho až vo chvíli, keď boli všetky servisné logy (záznamy) automaticky zmazané.